Introduction

Le serveur autogéré d'ActivityInfo peut être configuré via l'interface utilisateur des Paramètres du serveur. Cette interface est uniquement accessible à l'administrateur système dont l'e-mail et le mot de passe ont été fournis lors du processus d'installation.

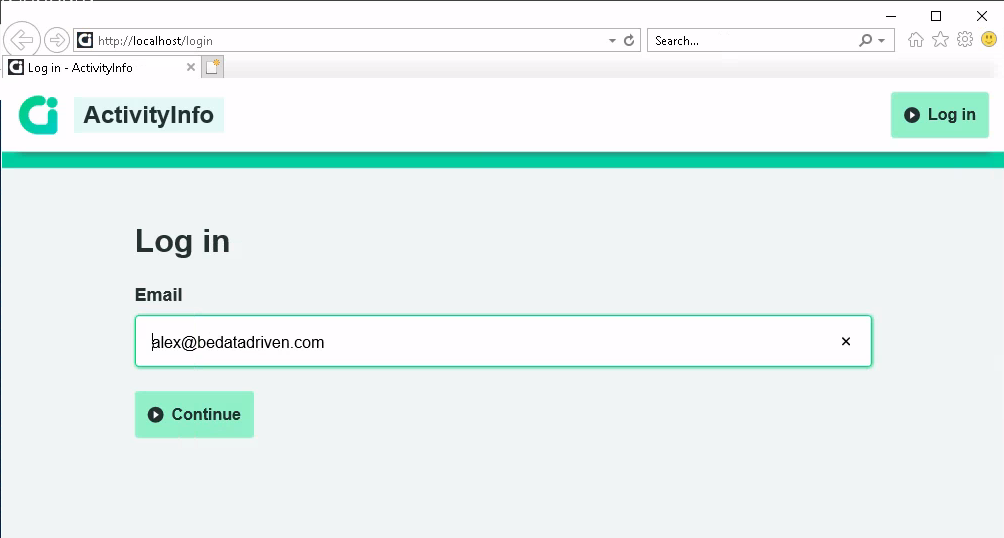

Aller à http://localhost pour vous connecter avec ces identifiants.

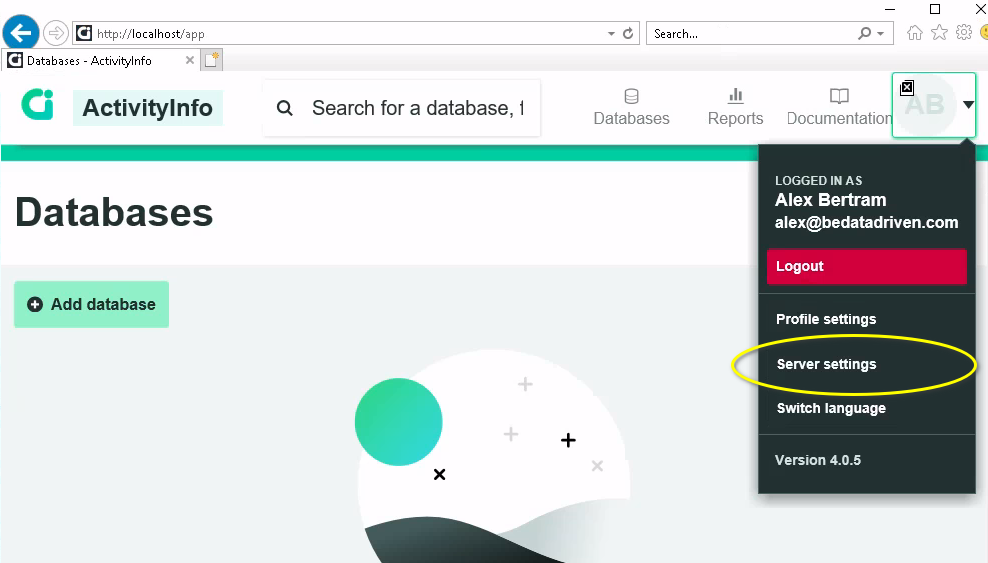

Vous pouvez accéder à l'interface des Paramètres du serveur depuis le menu Profil :

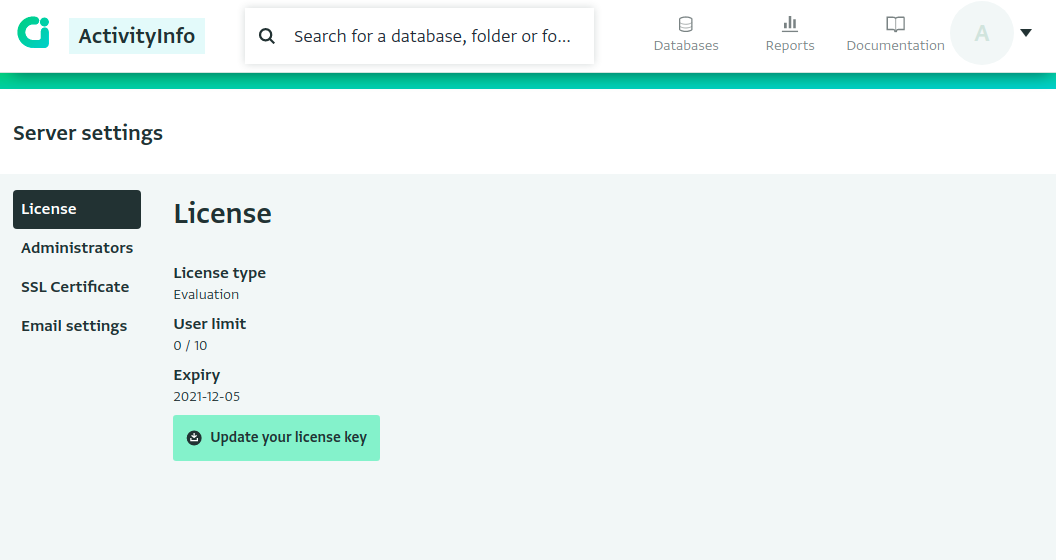

Cela ouvrira l'interface des Paramètres du serveur :

Configuration SSL

La première chose que vous devez configurer est un certificat SSL pour votre serveur ActivityInfo, ce qui garantit une connexion chiffrée entre le serveur ActivityInfo et le navigateur de vos utilisateurs.

Ce n'est pas seulement important pour la sécurité, mais c'est également obligatoire pour que plusieurs fonctionnalités d'ActivityInfo fonctionnent pleinement, comme la disponibilité hors ligne. En effet, l'application JavaScript d'ActivityInfo utilise certaines fonctionnalités qui ne sont disponibles pour les applications JavaScript que sur des connexions sécurisées.

Si votre serveur ActivityInfo sera accessible publiquement sur Internet, nous vous recommandons de configurer la gestion automatisée des certificats avec Let's Encrypt.

Si vous utilisez ActivityInfo uniquement sur un réseau interne, vous devez tout de même configurer un certificat SSL, mais vous devrez gérer les certificats manuellement. Veuillez consulter les guides suivants en fonction de votre environnement :

- Services de certificats Active Directory sur Windows Server 2012 et versions ultérieures

Alternativement, vous avez peut-être déjà un répartiteur de charge ou un proxy inverse en place qui assure la terminaison SSL. Dans ce cas, vous devez activer le mode Proxy HTTPS.

Configuration de l'authentification unique (SSO)

Différents fournisseurs d'identité (IdP) peuvent être configurés pour fournir l'authentification aux utilisateurs d'ActivityInfo avec différents domaines d'e-mail.

Par exemple, vous pouvez configurer Azure Active Directory pour fournir l'authentification aux utilisateurs de votre domaine (par ex. alice@example.gov) et les Comptes Google pour fournir l'authentification à des parties externes avec des adresses @gmail.com.

Les fournisseurs d'identité (IdP) suivants sont pris en charge :

Active Directory

Vous pouvez vous connecter à Azure Active Directory (AAD) ou aux Services de fédération Active Directory (ADFS) en utilisant le protocole OpenID Connect.

Comptes Google

Vous pouvez vous connecter aux Comptes Google pour fournir l'authentification unique (SSO) à votre organisation si vous utilisez Google Workspace, ainsi que pour les comptes GMail publics.