Pour configurer Microsoft Entra ID en tant que Fournisseur d'identité, vous devrez d'abord enregistrer votre application dans la console d'administration.

Enregistrer votre application

Aller au « Centre d'administration Microsoft Entra », puis choisissez « Inscriptions d'applications » dans le panneau latéral. Cliquez ensuite sur « Nouvelle inscription » :

Sur l'écran « Inscrire une application », choisissez un nom pour cette application. Nous vous recommandons d'utiliser un nom d'application qui distingue l'application de la version cloud d'ActivityInfo hébergée sur www.activityinfo.org.

Ensuite, dans la section URI de redirection, ajoutez l'URL suivante, en remplaçant « activityinfo.example.gov » par le domaine que vous avez choisi pour votre serveur :

https://activityinfo.example.gov/login/auth

Cliquez ensuite sur le bouton « Inscrire ».

Votre application devrait maintenant être créée. Localisez l'« ID d'application (client) » et enregistrez-le pour plus tard.

Ensuite, cliquez sur le lien « Ajouter un certificat ou un secret ».

Sur l'écran « Certificats et secrets », cliquez sur le bouton « Nouveau secret client ». Fournissez une description et choisissez une date d'expiration.

Après avoir cliqué sur « Ajouter », le nouveau Secret apparaîtra dans la liste. Copiez la Valeur du secret et enregistrez-la pour l'étape suivante.

Maintenant que vous avez l'ID Client et le Secret du client, vous êtes prêt à configurer ActivityInfo.

Ajouter le fournisseur dans ActivityInfo

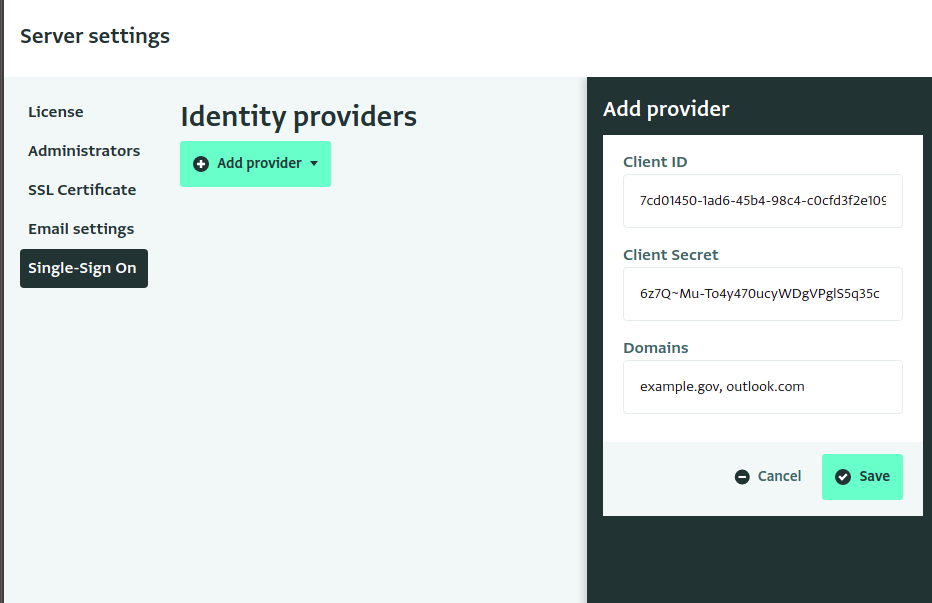

Aller à l'interface des Paramètres du serveur, puis à la section « Authentification unique ».

Dans le menu « Ajouter un fournisseur », choisissez « Ajouter Microsoft Entra ID »

Collez l'ID Client et le Secret des étapes précédentes dans l'éditeur.

Dans le champ « Domaines », saisissez les domaines d'e-mail qui seront authentifiés à l'aide de Microsoft Entra ID. S'il y en a plusieurs, séparez-les par des virgules.

Par exemple, si vous saisissez « http://outlook.com » et « example.gov », les utilisateurs avec les adresses e-mail « alice@outlook.com » et « bob@example.gov » seront redirigés pour se connecter via Azure Active Directory. Une personne avec un domaine d'e-mail différent, tel que « user@bedatadriven.com », sera invitée à choisir un mot de passe afin de pouvoir se connecter sans SSO.