Para configurar Microsoft Entra ID como un Proveedor de identidad, primero deberá registrar su aplicación en la Consola de Administración.

Registre su aplicación

Navegue a “Centro de administración de Microsoft Entra”, y luego elija "Registros de aplicaciones" en el panel lateral. A continuación, haga clic en "Nuevo registro":

En la pantalla "Registrar una aplicación", elija un nombre para esta aplicación. Recomendamos usar un nombre de aplicación que la distinga de la versión de ActivityInfo basada en la nube y alojada en www.activityinfo.org.

Luego, en la sección URI de redireccionamiento, añada la siguiente URL, reemplazando "activityinfo.example.gov" con el dominio que ha elegido para su servidor:

https://activityinfo.example.gov/login/auth

Luego haga clic en el botón "Registrar".

Su aplicación ya debería estar creada. Localice el "ID de aplicación (cliente)" y guárdelo para más tarde.

A continuación, haga clic en el enlace "Agregar un certificado o secreto".

En la pantalla "Certificados y secretos", haga clic en el botón "Nuevo secreto de cliente". Proporcione una descripción y elija una fecha de caducidad.

Después de hacer clic en "Añadir", el nuevo Secreto aparecerá en la lista. Copie el Valor del secreto y guárdelo para el siguiente paso.

Ahora que tiene el ID de cliente y el Secreto del cliente, está listo para configurar ActivityInfo.

Añadir el proveedor en ActivityInfo

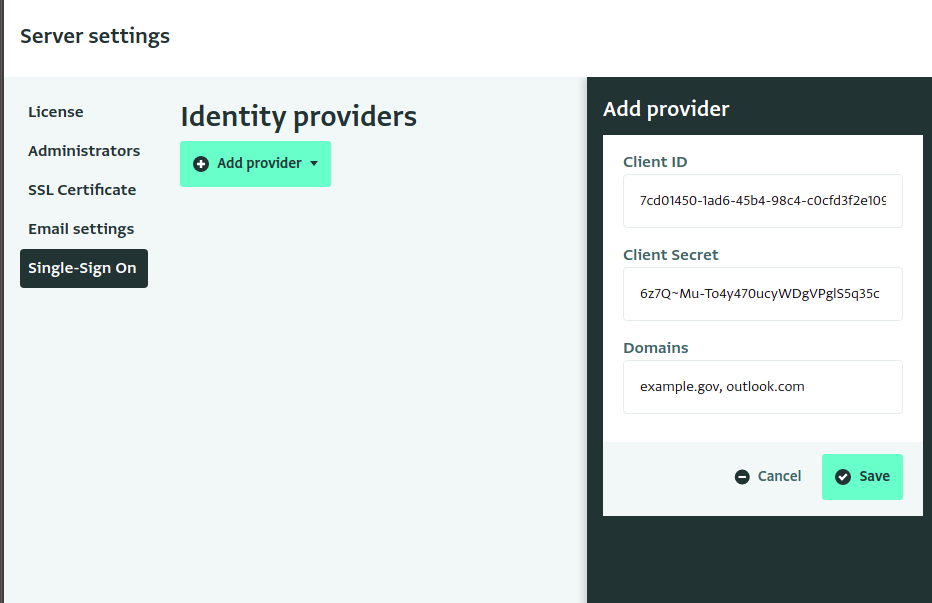

Navegue a la interfaz de Configuración del servidor y luego a la sección "Single Sign On".

En el menú "Añadir proveedor", elija "Añadir Microsoft Entra ID"

Pegue el ID de cliente y el Secreto de los pasos anteriores en el editor.

En el campo "Dominios", ingrese los dominios de correo electrónico que se autenticarán con Microsoft Entra ID. Si hay más de uno, sepárelos con comas.

Por ejemplo, si ingresa "http://outlook.com " y "example.gov", los usuarios con las direcciones de correo electrónico "alice@outlook.com" y "bob@example.gov" serán dirigidos a iniciar sesión a través de Azure Active Directory. A alguien con un dominio de correo electrónico diferente, como "user@bedatadriven.com", se le pedirá que elija una contraseña para que pueda iniciar sesión sin SSO.