Introducción

El servidor autogestionado de ActivityInfo se puede configurar a través de la interfaz de usuario de Configuración del servidor. Esta interfaz solo es accesible para el administrador del sistema cuyo correo electrónico y contraseña se proporcionaron durante el proceso de instalación.

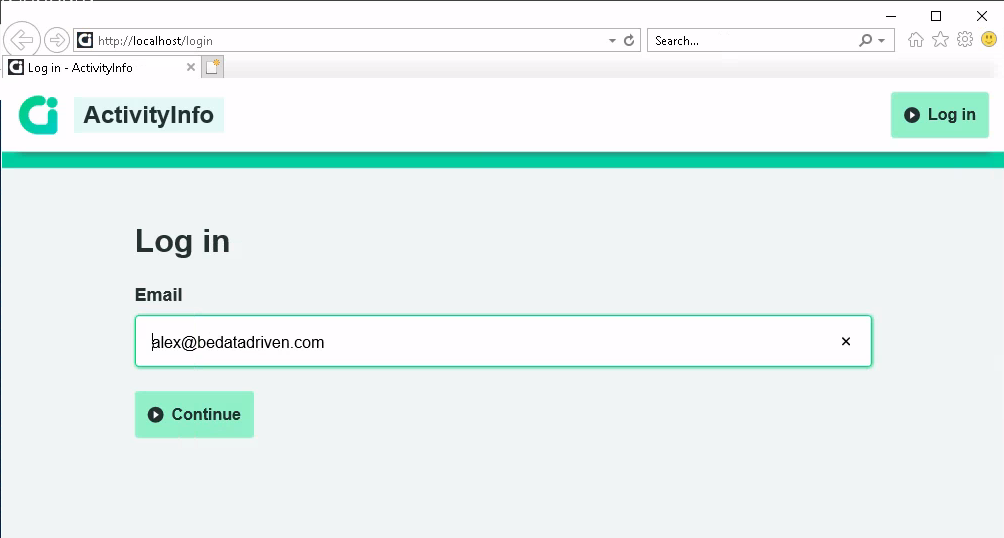

Navegue a http://localhost para iniciar sesión con estas credenciales.

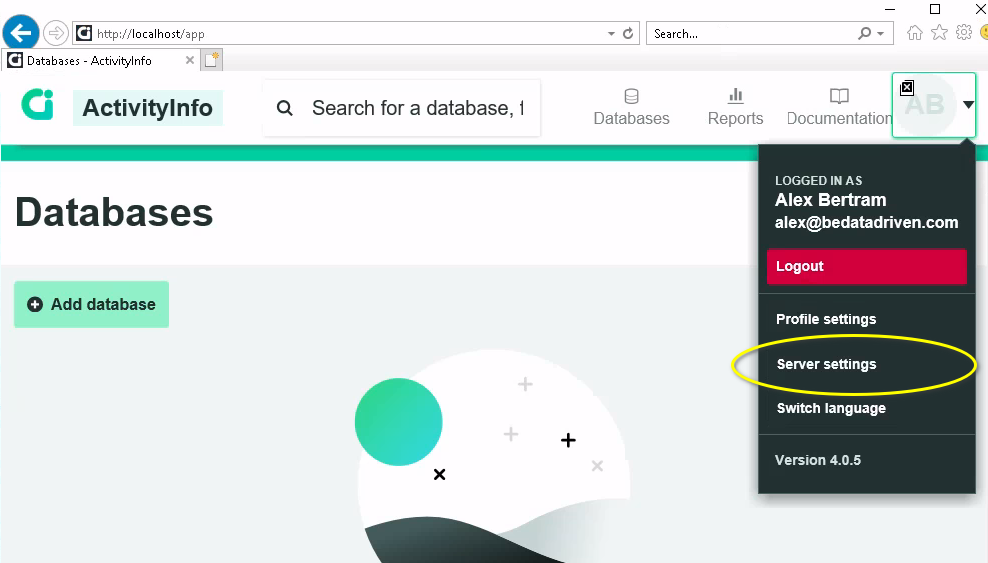

Puede acceder a la interfaz de Configuración del servidor desde el menú de perfil:

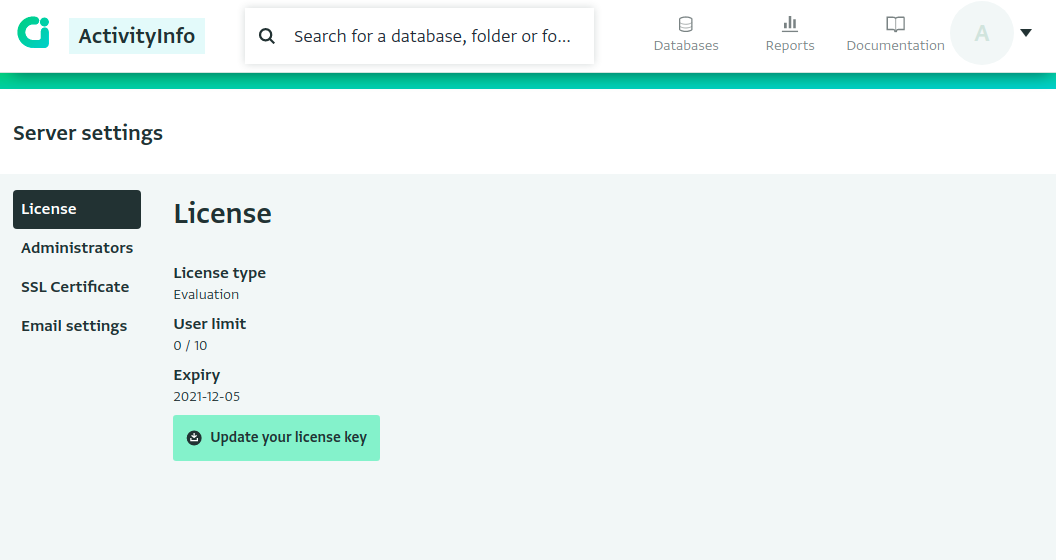

Esto abrirá la interfaz de Configuración del servidor:

Configuración de SSL

Lo primero que debe configurar es un certificado SSL para su servidor de ActivityInfo, que garantiza una conexión cifrada entre el servidor de ActivityInfo y el navegador de sus usuarios.

Esto no solo es importante para la seguridad, sino que es obligatorio para que varias funciones de ActivityInfo funcionen plenamente, como la disponibilidad sin conexión. Esto se debe a que la aplicación JavaScript de ActivityInfo utiliza algunas funciones que solo están disponibles para aplicaciones JavaScript a través de conexiones seguras.

Si su servidor de ActivityInfo va a ser accesible públicamente a través de Internet, recomendamos configurar la administración automatizada de certificados con Let's Encrypt.

Si solo está utilizando ActivityInfo en una red interna, aún así debe configurar un certificado SSL, pero necesitará administrar los certificados manualmente. Consulte las siguientes guías según su entorno:

- Servicios de certificados de Active Directory en Windows Server 2012 y versiones posteriores

Alternativamente, es posible que ya tenga un balanceador de carga o un proxy inverso que proporcione terminación SSL. En este caso, debe permitir el modo Proxy HTTPS.

Configuración de Single-Sign On (SSO)

Se pueden configurar diferentes Proveedores de identidad (IdP) para proporcionar autenticación a los usuarios de ActivityInfo con diferentes dominios de correo electrónico.

Por ejemplo, puede configurar Azure Active Directory para proporcionar autenticación a los usuarios de su dominio (p. ej., alice@example.gov) y Cuentas de Google para proporcionar autenticación a partes externas con direcciones @gmail.com.

Se admiten los siguientes Proveedores de identidad (IdP):

Active Directory

Puede conectarse a Azure Active Directory (AAD) o a los Servicios de federación de Active Directory (ADFS) utilizando el protocolo OpenID Connect.

Cuentas de Google

Puede conectarse a Cuentas de Google para proporcionar Single-Sign On (SSO) para su organización si utiliza Google Workspace, así como para cuentas públicas de GMail.