Un guide pour la sécurité des appareils sur le terrain

La sécurité des données a toujours été d'une importance primordiale pour notre équipe d'ActivityInfo. De nos processus internes à la technologie utilisée et de la conception des produits aux audits externes, nous nous efforçons de garantir que les informations stockées sur la plateforme sont toujours sécurisées. En même temps, nous comprenons qu'un élément de vulnérabilité que les éditeurs de logiciels ne peuvent pas contrôler vient du côté de l'utilisateur. Avec cet article, nous examinons un aspect de la vulnérabilité des utilisateurs qui est lié à la sécurité des appareils sur le terrain.

Nous tenons à remercier les professionnels de la cybersécurité Alun Smale-Saunders et Adrian Harrington d'Arculus Cyber-Security pour avoir partagé leur expertise sur la sécurité de l'information et plus particulièrement sur la sécurité des appareils sur le terrain. Vous pouvez regarder l'enregistrement du webinaire « La sécurité des appareils sur le terrain » pour en savoir plus.

Si vous aimez cet article, n'oubliez pas de vous inscrire à la newsletter ActivityInfo pour recevoir de nouveaux guides, articles et webinaires sur divers sujets de S&E !

Considérations préalables au déploiement

Au départ, il est essentiel d'examiner l'environnement de votre destination. Essayez de construire une image intelligente en termes de personnes (amicales, hostiles, neutres, etc.) et de situation (passé, présent et événements possibles qui pourraient se produire dans le futur). Plus vous serez détaillé dans la description, meilleurs seront vos résultats. Tenez compte des menaces liées à la criminalité, aux forces irrégulières, au gouvernement du pays hôte (y compris les services de sécurité) et aux renseignements étrangers hostiles.

Acceptation des risques

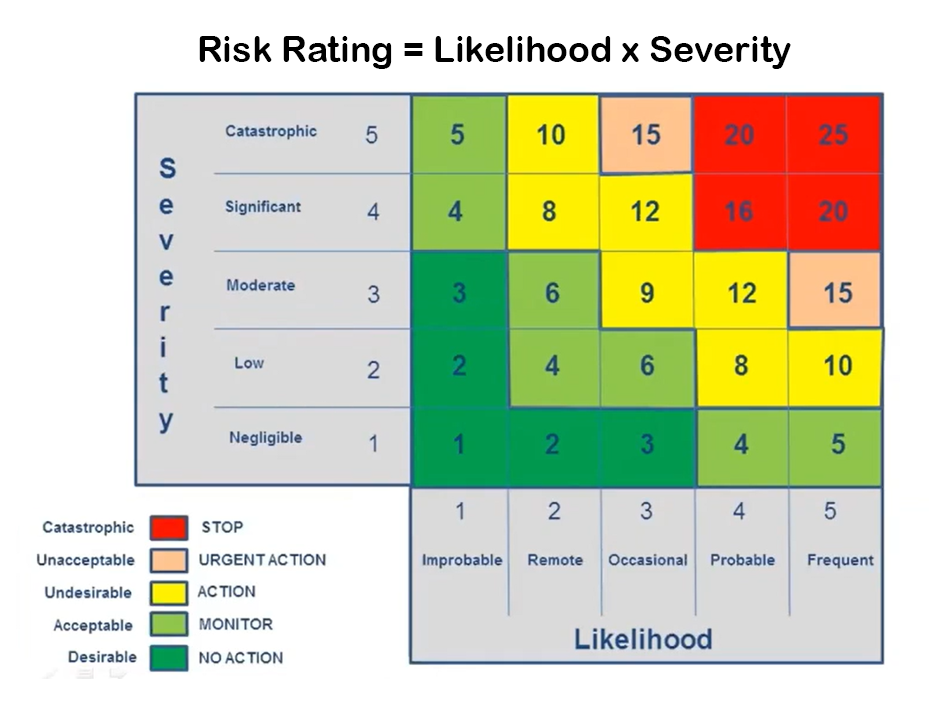

La deuxième étape consiste à comprendre le niveau de risque. À l'aide d'un outil d'analyse des risques, vous pouvez déterminer le niveau de risque que vous pouvez accepter.

Dans l'image ci-dessous, vous pouvez voir un outil simple d'évaluation des risques. Il permet d'évaluer la gravité et la probabilité d'un risque. Avec un tel outil, vous pouvez mesurer l'impact et envisager le type d'action que vous devez entreprendre (par exemple, ignorer ou arrêter l'action). Vous pouvez ensuite rechercher des moyens de réduire la gravité et, par conséquent, le score d'impact. Ensuite, nous examinerons quelques moyens d'y parvenir.

Protection des données

Pour protéger les données que vous transportez avec vous, mettez en place des processus et des politiques :

Classification des informations : Il peut s'agir d'un niveau de politique de classification des données plus avancé ou très basique, sur la base duquel vous étiquetez les données comme publiques, internes ou confidentielles. Les données classées publiques sont accessibles à tous, il n'y a aucune restriction ou répercussion à l'utilisation des données rendues publiques. Les données classées comme internes peuvent être utilisées au sein de l'organisation et par des employés spécifiques qui y ont accès. Les données classées confidentielles nécessitent une autorisation ou une autorisation d'accès spécifique.

Limitez l'accès : En intégrant les principes du "moindre privilège" et du "besoin d'en connaître" à vos processus, vous pouvez limiter l'accès aux données. Un exemple est de reconsidérer les privilèges que les gens ont sur leurs comptes d'utilisateurs. Dans ActivityInfo, par exemple, vous pouvez supprimer ou modifier le rôle des utilisateurs inactifs afin qu'ils n'aient pas accès aux données ou vous pouvez revoir fréquemment les autorisations des utilisateurs et les mettre à jour si nécessaire.

Attention aux frontières/points de contrôle : Lorsque vous franchissez des frontières ou des points de contrôle, vous devez tenir compte de la réaction des services de sécurité vis-à-vis de vous ou de vos données. Vous pourriez éviter d'avoir des données sur vos appareils telles que des données d'organisation ou vos informations personnelles.

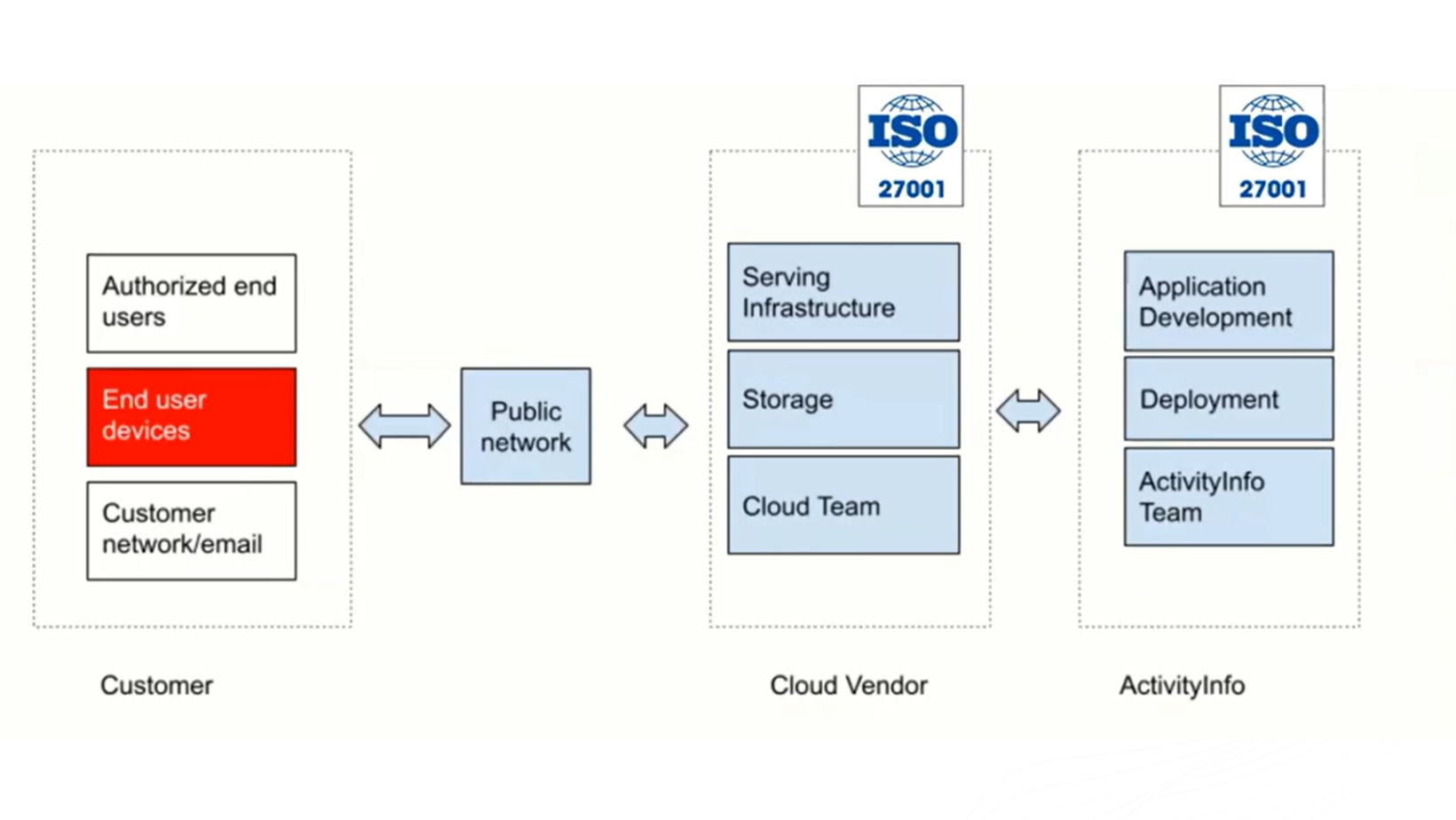

Envisagez des solutions cloud, le cas échéant : Si vous vous rendez dans une zone avec un appareil propre, vous pouvez envisager d'utiliser une solution cloud qui vous permet d'accéder à vos données et de les télécharger ou de les utiliser dans le cloud. Cependant, si la connectivité Internet est faible, cela peut être plus difficile à faire. La version SaaS d'ActivityInfo est basée sur le cloud et vous permet également de visualiser et de collecter des données hors ligne.

Durcissement de l'appareil

Le durcissement des appareils est le processus de protection de vos appareils. Cela peut se faire de plusieurs manières, notamment :

Assurez-vous que tous les appareils sont mis à jour : Obtenez les derniers correctifs sur tous les appareils et utilisez les versions des systèmes d'exploitation qui sont toujours prises en charge. Les mises à jour logicielles sont souvent publiées régulièrement par les fabricants d'appareils et les développeurs d'applications jusqu'à ce qu'ils déterminent que leur produit n'est plus pris en charge. Ces mises à jour incluent fréquemment de nouvelles fonctionnalités, des corrections de bogues et des améliorations de performances.

Désactiver Bluetooth et Near Field Communication (NFC) : Ceux-ci sont souvent utilisés pour connecter des appareils ou payer via le téléphone portable par exemple. En raison de la rapidité de ces technologies, les acteurs malveillants peuvent télécharger rapidement des données depuis vos appareils.

Désactiver les connexions automatiques : Lorsque vous vous rendez dans un nouvel emplacement, désactivez les connexions automatiques de l'appareil (telles que la connexion au Wi-Fi) pour éviter les risques de sécurité. Les gens peuvent usurper les points d'accès Wi-Fi dans les espaces publics et votre appareil peut s'y connecter automatiquement si vous n'avez pas désactivé cette fonctionnalité.

Utilisez un anti-malware/anti-virus : L’anti-malware détecte et offre une protection contre les logiciels malveillants, les virus et autres logiciels dangereux en temps réel et peut aider à prévenir les tentatives d'hameçonnage et de piratage. Assurez-vous que ces programmes sont toujours à jour.

Utilisez une solution de gestion des appareils mobiles : Cela permet à votre organisation de contrôler les appareils mobiles des employés et est essentiel en cas de perte d'appareil, de vol ou de vol d'un employé. Par exemple, si un appareil est volé, vous pouvez facilement supprimer les données de cet appareil à distance.

Utilisez des codes PIN et/ou des données biométriques pour verrouiller vos appareils : Cela rend plus difficile pour quelqu'un de déverrouiller votre appareil. Si vous vous rendez dans une zone à haut risque, préférez utiliser un code PIN plutôt que la biométrie.

Utilisez des pare-feu sur les appareils : La plupart des appareils sont équipés de pare-feu logiciels. Il est fortement conseillé de les utiliser pour empêcher les attaquants potentiels d'accéder à vos appareils.

Évitez les appareils jailbreakés : La plupart des appareils vous permettent de télécharger uniquement des applications à partir de leurs magasins d'applications. Si l'appareil est jailbreaké, les applications peuvent être téléchargées ailleurs et les mises à jour de sécurité peuvent ne plus être autorisées.

Envisagez l'utilisation de machines virtuelles (VM) : Vous pouvez créer une zone virtuelle dans votre ordinateur portable, par exemple, si vous devez tester ou utiliser un logiciel qui n'a pas été approuvé par un fournisseur majeur ou qui ne reçoit pas de mises à jour de sécurité. Les machines virtuelles (VM) peuvent se connecter au réseau mais ne peuvent pas accéder aux fichiers sur l'ordinateur hôte.

Crypter les appareils : Grâce au cryptage, un appareil volé ou perdu ne peut pas être exploité.

Mots de passe et authentification multi-facteurs

Il est important d'avoir des noms d'utilisateur et des mots de passe uniques pour vos comptes. Pour garantir la confidentialité de vos informations et données personnelles, évitez les mots de passe faciles à deviner (utilisez des mots de passe de 12 caractères au minimum) et envisagez une politique de mot de passe que l'organisation peut partager avec tous les employés. Il est recommandé d'utiliser un mot de passe avec des phrases de 3 mots faciles à retenir. Il existe des outils avec lesquels vous pouvez vérifier si vous ou vos employés utilisez un mot de passe commun ou facile à deviner. Enfin, assurez-vous que l'authentification à deux facteurs (2FA) ou l'authentification multifacteur est utilisée dans la mesure du possible et surtout si vous utilisez des services cloud.

Utilisation d'e-mails sécurisés

La plupart des services de messagerie offrent une protection et un cryptage. L'emplacement du centre de données, le cryptage de bout en bout et la garantie d'accès zéro peuvent également garantir que vos données se trouvent dans des endroits plus sécurisés où les lois sur la confidentialité des données sont strictes et les e-mails sont beaucoup plus sécurisés.

Cartes SIM temporaires/dispositifs temporaires (graveurs)

Lorsque vous voyagez fréquemment dans une zone à haut risque, envisagez d'utiliser des appareils mobiles temporaires et des cartes SIM du pays de destination pour éviter d'être signalé. N'oubliez pas d'acheter des cartes SIM par lots ; les numéros de série sont généralement exécutés de manière séquentielle afin qu'ils puissent être facilement mis en évidence lorsque ces réseaux sont surveillés par des attaquants.

Réponse aux incidents

La réponse aux incidents (IR) examine les règles et pratiques de sécurité de l'information pour localiser, arrêter et neutraliser les cyberattaques. Il vous permet d'identifier et d'arrêter rapidement les attaques, de limiter les dommages et d'éviter des attaques similaires à l'avenir. Une réponse aux incidents comprend la mise en place d'un plan en cas de problème. Cela vous permet de réagir de manière appropriée, si nécessaire. Dans ce plan, vous pouvez également inclure des plans d'urgence et des options pour réduire l'impact d'un incident afin de continuer à travailler même s'il est affecté. Vous pouvez également désigner un gestionnaire d'incidents qui peut être un expert dans ce domaine ou avoir quelqu'un aux commandes qui comprend les processus. La réponse aux incidents comprend également la mise en pratique des politiques du plan, l'examen des résultats de cette pratique et l'amélioration continue du plan. Vous devriez essayer de prouver que votre plan est faux, car cela vous aidera à trouver des moyens de l'améliorer.

Travailler dans des endroits non sécurisés

Considérez l'environnement dans lequel vous travaillez, s'il comprend un restaurant, un café, un hub ou un hôtel, l'utilisation d'un VPN serait conseillée. Évitez de transmettre des données dans ce type d'endroit. Dans ces endroits, les appareils ne doivent pas être laissés sans surveillance et vous devez vous assurer que vous êtes positionné de manière à empêcher les autres de regarder par-dessus votre épaule. Lorsque vous vous rendez dans un endroit non sécurisé dans une zone à haut risque, vous pouvez appliquer la désinfection, qui n'est pas seulement la procédure d'effacement des données des appareils afin que personne ne puisse y accéder, mais également de ne pas emporter avec vous des objets personnels qui révèlent des informations sur vous.

Hameçonnage et ingénierie sociale

L'ingénierie sociale est un terme général désignant les activités malveillantes et mal intentionnées qui cherchent à vous soutirer des informations en incitant les gens à divulguer des informations sensibles. Il existe plusieurs types d’ingénierie sociale, notamment :

Hameçonnage par e-mail : Semble souvent provenir d'une organisation bien connue et demande vos informations personnelles (par exemple, compte bancaire, numéros de carte de crédit, etc.)

Vishing : Ingénierie sociale effectuée par l'utilisation du téléphone au lieu du courrier électronique, où l'on cherche à acquérir des informations personnelles en utilisant généralement un problème urgent pour créer une urgence.

Smishing : Une attaque de cybersécurité qui utilise un message texte pour essayer d'extraire des informations personnelles d'un individu en envoyant un lien cliquable ou en se faisant passer pour quelqu'un d'autre.

Chasse à la baleine : Une méthode pour se faire passer pour un cadre supérieur d'une organisation et cibler directement des personnes âgées ou d'autres personnes importantes pour avoir accès à des informations personnelles ou organisationnelles.

Afin d'atténuer ou de limiter les dommages causés par l'ingénierie sociale, vous pouvez vérifier les identités avant de donner des informations. Il est important d'être prudent avec ce que vous partagez en ligne, pensez à minimiser les informations personnelles en ligne qui pourraient être utilisées contre vous ou pour accéder à vos comptes. Envisagez de réduire la prise de conscience de ce que vous faites ou de vos projets futurs. Essayez également de ne pas établir de modèles et d'être imprévisible, en particulier dans les zones à haut risque. Enfin, vous pouvez également former et tester les employés en envoyant des exemples d'e-mails de phishing factices.

Conclusion

En résumé, il est important de planifier, de préparer et de pratiquer la sécurité de l'information en permanence. Comprenez où vous allez et ce que vous allez faire, préparez-vous à cela en vous entraînant et pratiquez-le. Comprenez les limites de votre équipe, le lieu que vous visitez et la technologie que vous utiliserez. Assurez-vous que tout le monde comprend les politiques définies, a activé l'authentification à deux facteurs sur les comptes et que les systèmes d'exploitation et les programmes antivirus de vos appareils sont à jour.

Gardez à l'esprit que trop de sécurité peut presque être aussi mauvaise que trop peu. Lorsque des mesures complexes sont mises en place, cela peut créer une informatique fantôme, qui fait référence à l'utilisation de la technologie par les employés sans obtenir l'autorisation appropriée.

Enfin, une formation initiale, fréquente et continue est importante pour les personnes qui se rendent dans des environnements à haut risque. Prévoyez la contingence, afin d'avoir toujours un plan de secours et de viser l'amélioration continue de vos politiques, procédures et plans d'intervention. Plus important encore, atténuer et limiter les dommages pour les personnes sur le terrain et pour l'organisation.

L'équipe ActivityInfo tient à remercier M. Alun Smale-Saunders et M. Adrian Harrington d'Arculus Cyber-Security pour avoir partagé leur expertise sur la sécurité de l'information et plus particulièrement sur la sécurité des appareils sur le terrain.