Una guía para la seguridad de los dispositivos móviles en el campo

La seguridad de los datos siempre ha sido de suma importancia para nuestro equipo en ActivityInfo. Desde nuestros procesos internos hasta la tecnología utilizada y desde el diseño del producto hasta las auditorías externas, nos esforzamos para que la información almacenada en la plataforma esté siempre segura. Al mismo tiempo, entendemos que un elemento de vulnerabilidad que las empresas de software no pueden controlar proviene del lado del usuario. Con este artículo, estamos analizando un aspecto de la vulnerabilidad del usuario que está relacionado con la seguridad del dispositivo en el campo.

Nos gustaría agradecer a los profesionales de seguridad cibernética Alun Smale-Saunders y Adrian Harrington de Arculus Cyber-Security por compartir su experiencia en seguridad de la información y, más específicamente, en seguridad de dispositivos en el campo. Puede ver la grabación del seminario web "Seguridad de dispositivos en el campo" para obtener más información.

Si le gusta este artículo, no olvide registrarse en el boletín informativo ActivityInfo para recibir nuevas guías, artículos y seminarios web sobre diversos temas de M&E!

Consideraciones previas a la implementación

Al comenzar, es esencial examinar el entorno de su destino. Intente construir una imagen inteligente en términos de personas (amigable, hostil, neutral, etc.) y situación (pasado, presente y posibles cosas que podrían suceder en el futuro). Tenga en cuenta las amenazas del crimen, las fuerzas irregulares, el gobierno de la nación anfitriona (incluidos los servicios de seguridad) y la inteligencia extranjera hostil.

Aceptación del riesgo

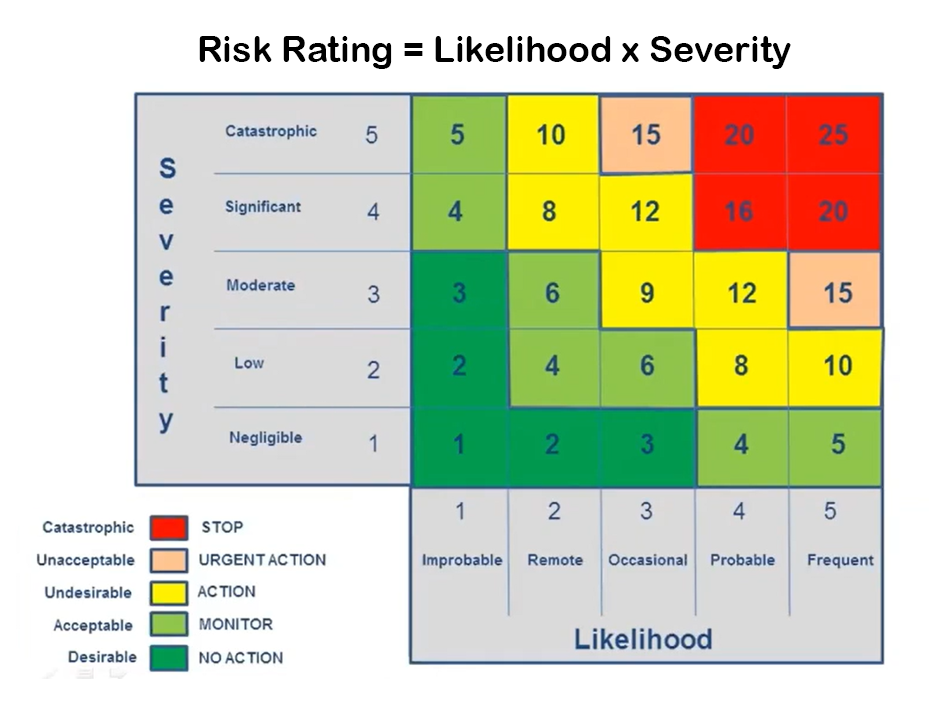

El segundo paso es comprender el nivel de riesgo. Con una herramienta de análisis de riesgos, puede determinar el nivel de riesgo que puede aceptar.

En la imagen a continuación, puede ver una herramienta simple de calificación de riesgo. Ayuda a evaluar la gravedad y la probabilidad de un riesgo. Con una herramienta de este tipo, puede medir el impacto y considerar el tipo de acción que debe tomar (por ejemplo, ignorar o detener la acción). A continuación, puede buscar formas de reducir la gravedad y, como resultado, la puntuación de impacto. Las siguientes son algunas formas de hacerlo.

Protección de datos

Para proteger los datos que lleva consigo, implemente algunos procesos y políticas:

Clasificación de la información: puede ser un nivel más avanzado o muy básico de la política de clasificación de datos, en función de la cual usted etiqueta los datos como públicos, internos o confidenciales. Los datos clasificados como públicos son accesibles para cualquier persona, no hay restricciones ni repercusiones para usar los datos que se hacen públicos. Los datos clasificados como internos pueden ser utilizados dentro de la organización y por empleados específicos a los que se les haya otorgado acceso. Los datos clasificados como confidenciales requieren una autorización o autorización específica para acceder.

Limite el acceso: al incorporar los principios de "privilegio mínimo" y "necesidad de saber" a sus procesos, puede limitar el acceso a los datos. Un ejemplo es reconsiderar los privilegios que las personas tienen en sus cuentas de usuario. En ActivityInfo, por ejemplo, puede eliminar o cambiar la función de los usuarios inactivos para que no tengan acceso a los datos o puede revisar los permisos de los usuarios con frecuencia y actualizarlos según sea necesario.

Precaución en fronteras/puntos de control: al cruzar fronteras o puntos de control, debe considerar cómo reaccionarían los servicios de seguridad ante usted o sus datos. Podría evitar tener datos en sus dispositivos, como datos de la organización o su información personal.

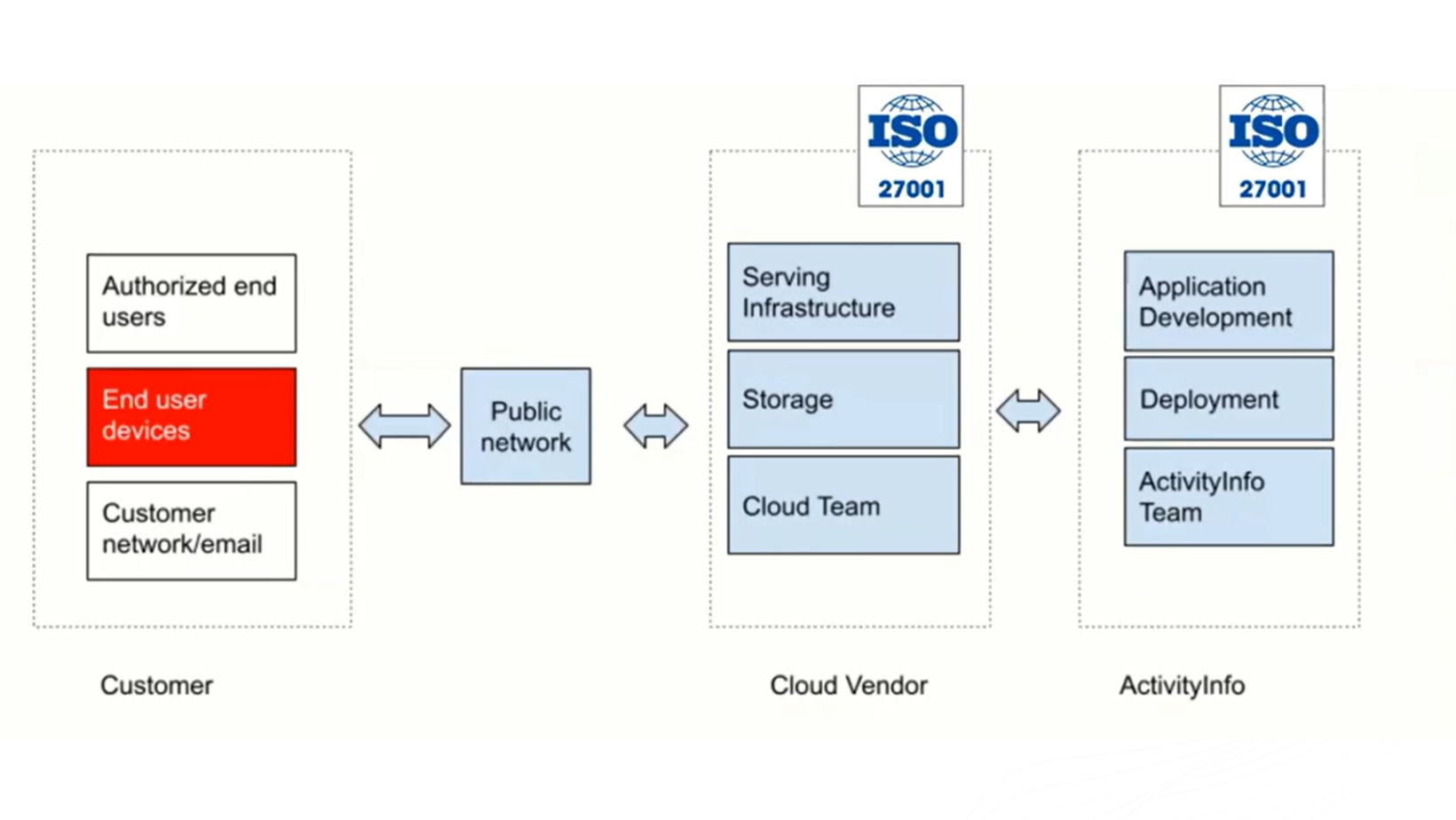

Considere soluciones en la nube, si corresponde: si va a un área con un dispositivo limpio, puede considerar usar una solución en la nube que le permita acceder y descargar sus datos o trabajar con ellos en la nube. Sin embargo, si la conectividad a Internet es baja, esto podría ser más difícil de hacer. La versión SaaS de ActivityInfo está basada en la nube y también le permite ver y recopilar datos sin conexión.

Endurecimiento del dispositivo

El endurecimiento de dispositivos es el proceso de proteger sus dispositivos. Esto se puede hacer de muchas maneras, incluyendo:

Asegúrese de que todos los dispositivos estén actualizados: obtenga los últimos parches en todos los dispositivos y use versiones de sistemas operativos que aún son compatibles. Los fabricantes de dispositivos y los desarrolladores de aplicaciones suelen publicar actualizaciones de software de forma regular hasta que determinan que su producto ya no es compatible. Estas actualizaciones suelen incluir nuevas funciones, correcciones de errores y mejoras de rendimiento.

Desactivar Bluetooth y Near Field Communication (NFC): a menudo se utilizan para conectar dispositivos o pagar a través del teléfono móvil, por ejemplo. Debido a la velocidad de estas tecnologías, los actores malintencionados pueden descargar datos rápidamente desde sus dispositivos.

Deshabilite las conexiones automáticas: cuando vaya a una nueva ubicación, deshabilite las conexiones automáticas del dispositivo (como conectarse a WiFi) para evitar riesgos de seguridad. Las personas pueden falsificar puntos de acceso WiFi en espacios públicos y su dispositivo puede conectarse automáticamente a estos si no ha desactivado esta función.

Use anti-malware/anti-virus: Anti-malware detecta y brinda protección contra malware, virus y otro software peligroso en tiempo real y puede ayudar a prevenir esfuerzos de phishing y piratería. Asegúrese de que estos programas estén siempre actualizados.

Use una solución de administración de dispositivos móviles: esto le permite a su organización controlar los dispositivos móviles de los empleados y es esencial en casos de pérdida o robo del dispositivo o de que un empleado se vuelva deshonesto. Por ejemplo, si le roban un dispositivo, puede eliminar fácilmente los datos de ese dispositivo de forma remota.

Use PIN y/o datos biométricos para bloquear sus dispositivos: esto hace que sea más difícil para alguien desbloquear su dispositivo. Si está visitando un área de alto riesgo, prefiera usar un PIN en lugar de datos biométricos.

Utilice cortafuegos en los dispositivos: la mayoría de los dispositivos tienen cortafuegos de software. Se recomienda encarecidamente utilizarlos para evitar que posibles atacantes accedan a sus dispositivos.

Evite los dispositivos con jailbreak: la mayoría de los dispositivos solo le permiten descargar aplicaciones de sus tiendas de aplicaciones. Si el dispositivo tiene jailbreak, las aplicaciones se pueden descargar desde otro lugar y es posible que ya no se permitan las actualizaciones de seguridad.

Considere el uso de máquinas virtuales (VM): puede crear un área virtual dentro de su computadora portátil, por ejemplo, si necesita probar o usar software que no ha sido aprobado por un proveedor importante o no recibe actualizaciones de seguridad. Las máquinas virtuales (VM) pueden conectarse a la red pero no pueden acceder a los archivos en la computadora host.

Cifrar dispositivos: gracias al cifrado, un dispositivo robado o perdido no puede ser explotado.

Contraseñas y autenticación multifactor

Es importante tener nombres de usuario y contraseñas únicos para sus cuentas. Para garantizar la privacidad de su información y datos personales, evite las contraseñas fáciles de adivinar (utilice contraseñas de 12 caracteres como mínimo) y considere una política de contraseñas que la organización pueda compartir con todos los empleados. Se recomienda utilizar una contraseña con frases de 3 palabras que se puedan recordar fácilmente. Existen herramientas con las que puede verificar si usted o sus empleados están utilizando una contraseña común o fácil de adivinar. Por último, asegúrese de que se utilice la autenticación de dos factores (2FA) o la autenticación de múltiples factores siempre que sea posible y especialmente si está utilizando servicios en la nube.

Uso de correos electrónicos seguros.

La mayoría de los servicios de correo electrónico ofrecen cierta protección y encriptación. La ubicación del centro de datos, el cifrado de extremo a extremo y la garantía de acceso cero también pueden garantizar que sus datos estén en ubicaciones más seguras donde las leyes de privacidad de datos son estrictas y los correos electrónicos son mucho más seguros.

Tarjetas SIM temporales/dispositivos temporales (quemador)

Cuando viaje con frecuencia en un área de alto riesgo, considere el uso de dispositivos móviles temporales y tarjetas SIM del país de destino para evitar ser señalado. Tenga cuidado de comprar tarjetas SIM en lotes; los números de serie generalmente se ejecutan secuencialmente, por lo que estos pueden resaltarse fácilmente cuando los atacantes monitorean esas redes.

Respuesta al incidente

La respuesta a incidentes (IR) analiza las reglas y prácticas de seguridad de la información para localizar, detener y neutralizar los ataques cibernéticos. Le permite identificar y detener rápidamente los ataques, limitando el daño y evitando ataques similares en el futuro. Una respuesta a incidentes incluye tener un plan en marcha para las cosas que van mal. Esto le permite responder apropiadamente, si es necesario. Dentro de este plan también se pueden incluir planes de contingencia y opciones para reducir el impacto de un incidente para seguir trabajando aunque se vea afectado. También puede designar un administrador de incidentes que puede ser un experto en este campo o tener a alguien a cargo que entienda los procesos. La respuesta a incidentes también incluye practicar las políticas del plan, revisar los resultados de esa práctica y mejorar continuamente el plan. Debe tratar de demostrar que su plan es incorrecto, ya que esto lo ayudará a encontrar formas de mejorarlo.

Trabajar en lugares inseguros

Considere el entorno en el que está trabajando, si incluye un restaurante, cafetería, centro u hotel, sería recomendable utilizar una VPN. Evite transmitir datos en este tipo de ubicación. En estos lugares, los dispositivos no deben dejarse desatendidos y debe asegurarse de estar colocado de tal manera en la habitación que evite que otros miren por encima de su hombro. Cuando vaya a un lugar no seguro en un área de alto riesgo, puede aplicar la desinfección, que no es solo el procedimiento de borrar datos de los dispositivos para que nadie pueda acceder a ellos, sino también no llevar artículos personales que revelen información sobre usted.

Phishing e ingeniería social

La ingeniería social es un término amplio para actividades malintencionadas y mal intencionadas que buscan extraer información de usted engañando a las personas para que proporcionen información confidencial. Hay varios tipos de ingeniería social, que incluye:

Suplantación de identidad por correo electrónico: a menudo parece provenir de una organización conocida y solicita su información personal (por ejemplo, cuenta bancaria, números de tarjeta de crédito, etc.)

Vishing: ingeniería social realizada mediante el uso del teléfono en lugar del correo electrónico, donde uno busca adquirir información personal, generalmente utilizando un tema sensible al tiempo para crear urgencia.

Smishing: un ataque de seguridad cibernética que utiliza un mensaje de texto para tratar de extraer información personal de una persona mediante el envío de un enlace en el que se puede hacer clic o haciéndose pasar por otra persona.

Caza de ballenas: un método para hacerse pasar por un alto ejecutivo de una organización y apuntar directamente a personas mayores u otras personas importantes para obtener acceso a información personal u organizacional.

Para mitigar o limitar el daño de la ingeniería social, puede verificar las identidades antes de brindar información. Es importante tener cuidado con lo que comparte en línea, considere minimizar la información personal en línea que podría usarse en su contra o para acceder a sus cuentas. Considere reducir la conciencia de lo que está haciendo o de los planes futuros. Además, trate de no establecer patrones y ser impredecible, especialmente en áreas de alto riesgo. Por último, también puede capacitar y evaluar a los empleados enviando ejemplos de correos electrónicos ficticios de phishing.

Conclusión

En resumen, es importante planificar, preparar y practicar la seguridad de la información todo el tiempo. Entiende a dónde vas y qué vas a hacer, prepárate para eso en el entrenamiento y practícalo. Comprenda las limitaciones de su equipo, la ubicación que está visitando y la tecnología que utilizará. Asegúrese de que todos entiendan las políticas establecidas, que hayan habilitado la autenticación de dos factores en las cuentas y que los sistemas operativos y los programas antivirus de sus dispositivos estén actualizados.

Tenga en cuenta que demasiada seguridad puede ser casi tan mala como muy poca. Cuando se implementan medidas complejas, esto puede crear TI en la sombra, que se refiere al uso de tecnología por parte de los empleados sin obtener la autorización adecuada.

Finalmente, la formación inicial, frecuente y continuada es importante para las personas que van a entornos de alto riesgo. Plan de contingencia, para tener siempre un plan de respaldo y apuntar a la mejora continua de sus políticas, procedimientos y planes de respuesta. Lo más importante es mitigar y limitar el daño para las personas en el terreno y para la organización.

El equipo de ActivityInfo desea agradecer al Sr. Alun Smale-Saunders y al Sr. Adrian Harrington de Arculus Cyber-Security por compartir su experiencia en seguridad de la información y, más específicamente, en seguridad de dispositivos en el campo.